Polícia Civil deflagra Operação Medici Umbra IV – CEO e Insider

Publicação:

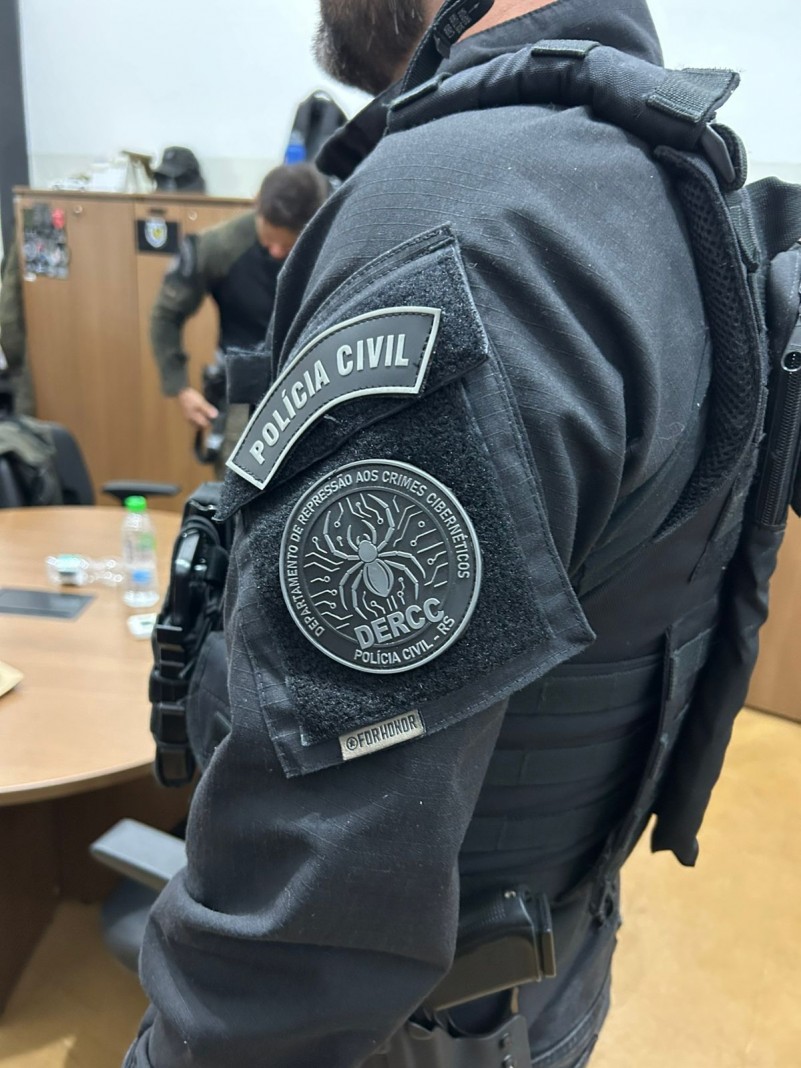

Na manhã desta terça-feira (04/11), a Polícia Civil do Rio Grande do Sul, através da Delegacia de Repressão aos Crimes Patrimoniais Eletrônicos (DRCPE/Dercc), deflagrou a Operação Medici Umbra IV – CEO e Insider, visando desarticular a estrutura de comando e os fornecedores de dados de uma organização criminosa de âmbito nacional, especializada em invasão de sistemas informáticos, estelionato eletrônico, lavagem de dinheiro, entre outros crimes.

Foram cumpridos cinco mandados de prisão preventiva, sete mandados de busca e apreensão e ordens de bloqueio de contas bancárias e criptoativos nos Estados de São Paulo (Barueri e Franca) e no Distrito Federal (Brasília). A operação conta com o apoio operacional das Polícias Civis de São Paulo (PC/SP) e do Distrito Federal (PC/DF). Três pessoas foram presas.

Esta é a quarta fase da Operação Medici Umbra. A investigação foi iniciada a partir de uma série de fraudes eletrônicas contra médicos no Rio Grande do Sul. As fases anteriores focaram nos executores e programadores, tendo sido presos preventivamente mais de 15 indivíduos, desde a base até o topo da hierarquia criminosa.

A análise aprofundada dos materiais apreendidos nas demais fases, foi essencial para a Polícia Civil "escalar" a hierarquia do grupo. Foi possível mapear a estrutura de comando, identificando de forma incontestável o líder e financiador (o "CEO"), seus principais fornecedores de dados, incluindo um "Insider" infiltrado em bancos, e seus gerentes operacionais.

A ação leva o nome de "Medici Umbra IV – CEO e Insider" em alusão aos dois principais alvos desta fase: o mandante que geria o esquema como uma empresa (CEO) e o funcionário que traía a confiança de seu emprego para alimentar o crime (Insider).

Participaram da ação operacional policiais civis do Rio Grande do Sul, São Paulo e Distrito Federal. Durante a operação, estão sendo cumpridas as ordens judiciais de busca e de bloqueio de ativos (inclusive criptoativos) visando a descapitalização do grupo e a apreensão de mais elementos de prova para a total desarticulação da organização criminosa.

O modus operandi

A investigação, que já havia prendido os executores e um dos programadores do grupo durante as três fases anteriores (fase 1 em SP; fase 2 em SP, PA e ES; e fase 3 em PE), conseguiu, através da análise de dados, escalar a hierarquia e identificar a estrutura de comando da organização:

1 - O "CEO" (Mandante): é residente em Barueri/SP e é pontado como o "cérebro" e financiador de toda a operação. Ele não executava pessoalmente as invasões, mas contratava e pagava criminosos especialistas em tecnologia (como o programador preso em PE) para obter bancos de dados e programar APIs de dados ilícitos, para posterior revenda. Os dados eram utilizados para os mais variados crimes virtuais. Além disso, forneceu a infraestrutura técnica para as atividades criminosas.

2 - O "Insider" (Fonte Interna): é residente em Brasília/DF e considerado um "insider threat", funcionário de uma grande empresa de TI que presta serviços para diversas instituições financeiras. Utilizava seu acesso profissional legítimo para extrair dados sigilosos (bases de consórcios) diretamente dos sistemas bancários. Ele enviava fotos de dentro dos sistemas bancários para provar seu acesso. O "CEO" foi flagrado em áudios negociando diretamente a compra desses dados bancários de alto valor.

3 - Os Fornecedores e Gerentes (Estrutura de Apoio):

- “Miura”: de Franca/SP. Um fornecedor de APIs de dados ilícitos que vendia acesso a dados para os executores. Utilizava inclusive criptomoedas para pagamento a programadores e pela aquisição de bancos de dados (“data base” ou “DB”);

- “O Gerente”: de Barueri/SP. Atuava como "gerente de operações" e intermediário direto da liderança, repassando ordens, cobrando metas e discutindo detalhes técnicos, inclusive a tentativa de invasão ao sistema SISBAJUD.

- O "Guardião": de Barueri/SP. Atuava como recrutador de hackers/crackers para o grupo e era o "guardião" de um dos repositórios de dados ilícitos: a exemplo de uma conta em nuvem contendo 1.25 TB de dados roubados, incluindo bases da Serasa e CNPJs.

Com a deflagração da operação, a Polícia Civil ratifica o compromisso de desenvolver investigações criminais qualificadas, objetivando a máxima responsabilização criminal de todos os envolvidos, do executor ao mandante.